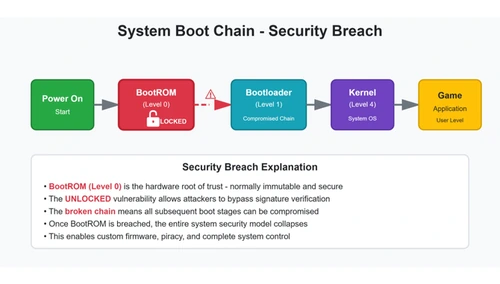

Końcówka 2025 roku przyniosła dla Sony wyjątkowo nieprzyjemny scenariusz: w sieci pojawiły się klucze związane z BootROM konsoli PlayStation 5. To nie jest zwykły wyciek fragmentu firmware’u, który da się „przykryć” aktualizacją systemu, bo BootROM to pierwsza warstwa kodu uruchamiana po włączeniu urządzenia i jednocześnie fundament sprzętowego łańcucha zaufania (secure boot). Jeśli ujawnione dane są poprawne, pozwalają znacznie łatwiej analizować najwcześniejsze etapy startu platformy i obniżają próg wejścia do przyszłych prac nad jailbreakiem.

Kluczowa różnica względem typowych podatności software’owych polega na trwałości. W przypadku warstwy BootROM i powiązanych z nią kluczy mówimy o elemencie „wtopionym” w sprzęt (poziom root-of-trust). Oznacza to, że dla konsol już sprzedanych na rynku Sony nie ma komfortu prostej naprawy przez update. Realne działania naprawcze, jeśli firma w ogóle zdecyduje się je wdrożyć, zaczynają się dopiero na poziomie kolejnych rewizji sprzętu, czyli nowych partii produkcyjnych z innym zestawem danych kryptograficznych.

PlayStation 5 BootROM co wyciekło i dlaczego to ma znaczenie

BootROM (często określany jako poziom 0) to minimalny, niezmienny kod startowy uruchamiany zanim wystartuje bootloader, kernel i wyższe warstwy systemu. To właśnie na tym etapie wykonywana jest weryfikacja integralności kolejnych komponentów: podpisów, skrótów kryptograficznych oraz spójności łańcucha startowego. Ujawnienie kluczy ROM nie jest jeszcze „gotowym” łamaniem zabezpieczeń, ale znacząco ułatwia analizę tego, jak konsola przechodzi przez kolejne etapy boot chain i gdzie znajdują się potencjalne punkty zaczepienia dla badaczy bezpieczeństwa.

PlayStation 5 BootROM dlaczego tego nie da się naprawić aktualizacją

Najważniejszy element tej historii to „nienaprawialność” na poziomie software. BootROM jest projektowany jako warstwa odporna na modyfikacje, ponieważ ma być punktem startu, któremu można zaufać. Jeżeli klucze lub logika weryfikacji są powiązane bezpośrednio z układem (np. jako część danych zaszytych w APU), to aktualizacja systemu operacyjnego nie cofnie skutków ujawnienia. Teoretycznie istnieją dwa kierunki reakcji: wprowadzenie na rynek nowych rewizji konsoli z innym zestawem danych/kluczy albo skrajnie kosztowna akcja serwisowa obejmująca fizyczną wymianę podzespołów w już sprzedanych urządzeniach. W praktyce ten drugi wariant jest mało realistyczny ekonomicznie.

PlayStation 5 BootROM konsekwencje dla piractwa i bezpieczeństwa gier online

Warto mocno podkreślić: wyciek kluczy nie oznacza, że „już jutro” pojawi się masowy jailbreak. Nowoczesne konsole mają wielowarstwowe zabezpieczenia, więc nadal potrzebny jest pełny łańcuch podatności i obejść, aby przejść od analizy do stabilnego uruchamiania nieautoryzowanego kodu. Jednak osłabienie warstwy startowej może przyspieszyć prace sceny, bo upraszcza reverse engineering i daje lepszy wgląd w to, jak platforma broni się na najniższym poziomie.

Z perspektywy użytkowników i wydawców problemem nie jest tylko piractwo. Wraz z rosnącą dostępnością metod modyfikacji systemu rośnie ryzyko oszustw w tytułach sieciowych: modyfikacji klienta, manipulacji telemetrią i trudniejszych do wykrycia cheatów. Dodatkowo na rynku wtórnym może pojawić się „premia” za starsze rewizje sprzętu, jeżeli społeczność uzna je za bardziej podatne lub lepiej zbadane. To typowy efekt uboczny zdarzeń, które dotykają warstwy root-of-trust.

PlayStation 5 BootROM dane techniczne incydentu

| Parametr | Wartość |

|---|---|

| Warstwa | BootROM (poziom 0, root-of-trust) |

| Co wyciekło | Klucze ROM powiązane z wczesną weryfikacją łańcucha startowego |

| Dlaczego to ważne | Ułatwia analizę bootloadera i mechanizmów integralności |

| Możliwość naprawy | Brak prostej aktualizacji na istniejących konsolach; potrzebna rewizja sprzętu |

| Ryzyka | Przyspieszenie prac nad jailbreakiem, większa presja na anti-cheat |

Podsumowanie

Ujawnienie kluczy BootROM PlayStation 5 to problem z kategorii „najgorszych”, bo dotyka fundamentu bezpieczeństwa, którego nie da się po prostu załatać software’em. Na krótką metę to raczej krok, który ułatwia reverse engineering i zrozumienie architektury startu, a nie natychmiastowy jailbreak. Na dłuższą metę konsekwencje mogą być większe: od presji na zabezpieczenia sieciowe i anti-cheat po potencjalne różnice rynkowe między rewizjami sprzętu. Jeśli Sony będzie chciało realnie „odciąć” skutki, musi to zrobić sprzętowo w kolejnych partiach urządzeń.